|

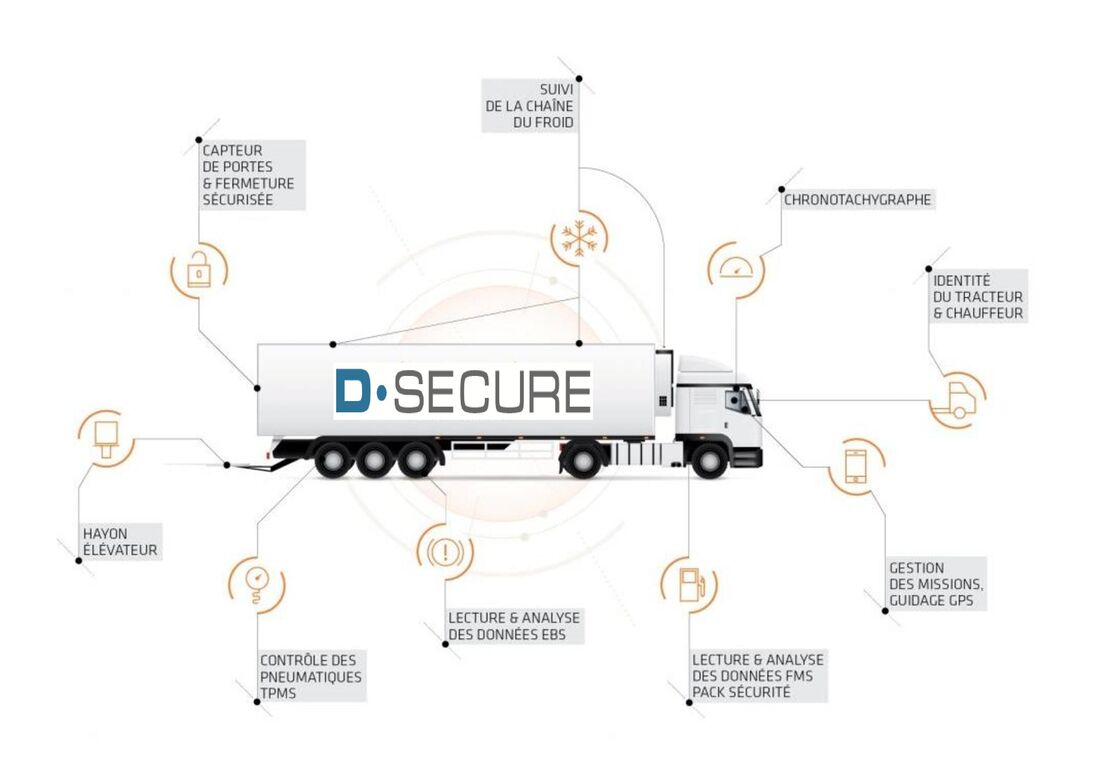

Notre équipe remporte un nouveau marché de sécurisation d'ensembles roulants avec corridoring pour un transporteur national.

Bravo ! DERNIERE MINUTE : notre partenaire levée de doute humaine sur alarme, la société CENTURIONS s'équipe d'une flotte de véhicules d'intervention rapide 2-3 roues.

Objectif : réduire les délais d'intervention en cas d'alerte, en s'adaptant avec un équipement de mobilité urbaine avec pour objectif final votre satisfaction. Outre les mesures simples, comme adopter des mots de passe solides, les MAJ et sauvegardes régulières, ou la désactivation des composants ActiveX et JavaScript, certaines bonnes pratiques exigent un engagement plus important. A commencer par inscrire la cybersécurité dans la stratégie globale de l’entreprise. Avec l'entrée en vigueur du Règlement Général sur la Protection des Données personnelles en Europe, les entreprises françaises sont désormais conscientes des risques cyber mais ne mettent pas forcément les moyens suffisants pour les contrer.

Pour preuve, selon une étude de Deloitte, 76% d’entre elles se disent prêtes à parer un éventuel incident de cybersécurité mais, dans le même temps, elles sont 82% à déclarer ne pas avoir documenté ou testé un plan de réponse à une cyberattaque avec les métiers lors des douze derniers mois. De même, l’étude montre que la cybersécurité doit désormais être pleinement ancrée dans la stratégie de l’entreprise. Or, seules 25% des organisations sondées ont rattaché la sécurité directement au comité exécutif. Dans ces conditions, les entreprises françaises sont-elles réellement armées pour relever les défis sécuritaires qu’une société toujours plus connectée leur impose ? Panorama des 10 commandements majeurs à suivre en matière de cybersécurité. 1- Des mots de passe plus solides Selon l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI), la première règle à appliquer porte sur le respect des mots de passe qu’elle définit « comme une formule convenue destinée à se faire reconnaître comme ami, à se faire ouvrir un passage gardé ». Le mot de passe informatique permet d’accéder à l’ordinateur et aux données qu’il contient. Il est donc essentiel de savoir choisir des mots de passe de qualité, c’est-à-dire difficiles à retrouver à l’aide d’outils automatisés ou à deviner par une tierce personne. On conseille souvent d’avoir un mot de passe composé d’au moins huit caractères, incluant des majuscules, minuscules, chiffres et caractères spéciaux tels que : ?, /, «, @, [, |, {, #… Cependant, devenant de plus en plus facile à pirater, le mot de passe voit son avenir compromis. 2- Remplacer le mot de passe par l’authentification biométrique La solution est-elle à chercher du côté des systèmes d’authentification forte, qui requièrent la concaténation d’au moins deux facteurs d’authentification ? Par exemple, en associant un mot de passe à un mot de passe temporaire [One-time Password (OTP)] reçu sur smartphone ou à une carte magnétique, voire à un équipement électronique (puce RFID, clé USB, carte à puce, smartphone). Ici encore, les critiques fusent : ces systèmes d’authentification forte multi-factoriels sont souvent trop complexes à mettre en œuvre. Ce qui fait l’intérêt des systèmes de reconnaissance biométrique qui simplifient la donne. D’autant que l’authentification forte connaît un regain d’intérêt. En effet, le 13 janvier 2018 est entrée en vigueur la deuxième version de la directive européenne sur les services de paiement (DSP2), qui avait été transposée en droit français par ordonnance durant l’été. Elle rend obligatoire l'authentification forte pour les paiements en ligne de plus de 30 euros dans toute l’Europe. Mais, que les entreprises et les banques se rassurent : elles ont jusqu’au 14 septembre 2019 pour se mettre aux normes et implémenter leurs solutions techniques. Une chose est sûre : la réglementation avantage les nouvelles technologies. « La biométrie permet de remplacer le mot de passe à moindre coût », soulignait en octobre dernier Alain Martin, co-président en Europe de l’Alliance FIDO (Fast IDentity Online). L’Alliance a sorti un standard technique, FIDO2, capable de démocratiser le « sans mot de passe » en misant sur la biométrie. La première étape nécessite un appareil électronique (clé USB, smartphone, PC, etc.). L’utilisateur saisit un code PIN, utilise son empreinte digitale ou a recours à la reconnaissance faciale. La vérification est exécutée localement dans l’appareil. La seconde étape, qui matérialise la possession de l’appareil, se fait en ligne grâce à la cryptographie. « Ni les clés privées ni les données biométriques ne sont partagées sur le serveur en ligne », précise Alain Martin. 3- Des MAJ régulières De son côté, l’ANSSI prône le bon sens en insistant sur la nécessité de faire des mises à jour régulières (quasi quotidiennes) pour le navigateur, l’antivirus, les suites bureautiques, le pare-feu personnel, les applications métier, etc. En effet, la plupart des attaques tentent de tirer avantage des failles d’un ordinateur (failles du système d’exploitation ou des logiciels). En général, les agresseurs recherchent les ordinateurs dont les logiciels n’ont pas été mis à jour afin de profiter de la faille non corrigée et ainsi parvenir à s’y introduire. C’est pourquoi il est fondamental de mettre à jour tous ses logiciels, pour corriger ces failles. Sur ce terrain, les utilisateurs de Windows sont à la peine car, pour des raisons de sécurité, le système d’exploitation favori, peut bloquer l’usage de l’ordinateur, à l’ouverture ou à la fermeture, pour télécharger puis installer les mises à jour… et redémarrer ! De leur côté, les utilisateurs de Linux n’y voient que du feu puisque, étant nativement multitâche, ce système d’exploitation opère les mises à jour en toile de fond, c’est-à-dire sans entraver l’usage de la machine. 4- Soigner les sauvegardes L'un des premiers principes de défense consiste à conserver une copie de ses données afin de pouvoir réagir en cas d'attaque ou de dysfonctionnement. La sauvegarde de ses données est une condition essentielle de la continuité de votre activité. 5- Désactiver par défaut les composants ActiveX ou JavaScript Les composants ActiveX ou JavaScript offrent des fonctionnalités intéressantes, mais ils présentent aussi des risques de sécurité, selon l’ANSSI, pouvant aller jusqu’à la prise de contrôle d’une machine vulnérable par un intrus. En dépit de la gêne que cela peut occasionner, il est conseillé de désactiver leur interprétation par défaut et de choisir de ne les activer que lorsque c'est nécessaire et si l’on estime être sur un site de confiance. 6- Se méfier des liens dans les mails On ne le répétera jamais assez : les liens malveillants où l'on est invité à cliquer dans des mails constituent l’une des attaques les plus classiques qui soient. Il s’agit, pour le pirate, de tromper le collaborateur d’une entreprise pour lui voler des informations personnelles. Ce lien peut-être trompeur et malveillant. En cas de doute, vaut mieux saisir soi-même l’adresse du site dans la barre d’adresse du navigateur plutôt que de cliquer sur le lien. De même, avant d’ouvrir des pièces jointes à un courriel, il faut vérifier leurs extensions. Si elles sont du type : pif ; .com ; .bat ; .exe ; .vbs ; .lnk. Il ne faut généralement pas les ouvrir. À l’inverse, quand vous envoyez des fichiers joints à des mails, privilégiez l’envoi de pièces jointes au format le plus « inerte » possible, comme RTF ou PDF par exemple. Cela limite les risques de fuites d’informations. 7- Ne jamais naviguer avec le compte administrateur Il faut impérativement protéger les droits d’administrateur d’un ordinateur ou d’un serveur en les distinguant des droits de simple utilisateur. Dans la majorité des cas, ces derniers suffisent pour envoyer des messages ou surfer sur Internet. En évitant l’usage en ligne du compte d’administrateur, on limite aussi les risques d’infection ou de compromission de l’ordinateur. 8- Contrôler la diffusion d’informations personnelles Internet n’est pas le lieu de l’anonymat et les informations que l’on y dépose peuvent nous échapper instantanément ! Le mieux à faire est de ne jamais laisser de données personnelles dans des forums, ni saisir de coordonnées personnelles et sensibles (comme des coordonnées bancaires) sur des sites qui n’offrent pas toutes les garanties requises. Dans le doute, mieux vaut s’abstenir. 9- Intégrer la cybersécurité à la stratégie globale de l’entreprise Bien comprendre les risques Cyber et organiser la réplique ne s’improvise pas. L’entreprise doit mettre en place des procédures et les tester. Cette approche nécessite de réorganiser la cybersécurité pour l’intégrer à l’ensemble des métiers. D’après l’étude 2019 de Deloitte, deux entreprises sur trois affirment communiquer tous les trimestres au Comité exécutif leurs indicateurs de sécurité. En revanche, seul un tiers d’entre elles jugent leur stratégie de cybersécurité en adéquation avec les besoins et exigences métier. Enfin, 13% des entreprises interrogées déclarent avoir intégré les responsables des directions métier au cœur de l’organe de gouvernance de la sécurité. Lequel fait émerger de nouveaux rôles pour répondre au mieux aux besoins de cohérence et de transversalité de la sécurité dans l’entreprise comme les Digital Risk Leaders ou les Data Security Scientists. « Au fil des années, la cybersécurité s’est transformée en une structure porteuse plus "intelligente" offrant des possibilités et des opportunités nouvelles aux différents métiers de l’entreprise, constate Michael Bittan, associé en charge des Cyber-risques chez Deloitte. Appréhender cette activité au travers d’une meilleure stratégie permettra d’en prendre pleinement la mesure. Ce qui réduira, à terme, les risques existants tout en y apportant de la valeur ajoutée. » 10- Intégrer le European Cybersecurity Act Après deux ans de travaux, le Parlement européen a adopté, ce mardi 12 mars en session plénière, le European Cybersecurity Act. Ce texte vient compléter les bases réglementaires qui permettront,à terme, de rehausser le niveau de cybersécurité à travers l’Europe. Surtout, il définit un cadre clair et harmonisé pour la mise en œuvre de la cybersécurité dans tous les secteurs économiques. En effet, l’édiction de règles communes en matière de certification en cybersécurité au niveau européen constitue une avancée primordiale pour permettre le développement d’un marché unifié européen, au bénéfice des PME et des grands groupes de la confiance numérique. Autre avancée : l’adoption par le Parlement européen de la proposition de règlement relatif à l’ENISA (Agence européenne chargée de la sécurité des réseaux et de l'information) et la certification des technologies TIC, dite « European Cybersecurity Act ». Ce texte, qui devra désormais être adopté par le Conseil européen, donne un mandat permanent à l’ENISA et crée un cadre européen de certification de cybersécurité. Comme pour le RGPD, un fournisseur de produits, services et processus TIC ne sera plus obligé de passer par plusieurs schémas de certification nationaux. « Les schémas européens de certification devraient renforcer la transparence du marché des produits TIC en donnant des indications sur le niveau d’assurance d’un produit, commente Jean-Pierre Quémard, président de l’Alliance pour la confiance numérique (ACN). Cela permettra de créer de la confiance, d’augmenter la cybersécurité générale et de créer un marché européen atteignant ainsi la taille critique pour nos entreprises, et notamment les plus petites d’entre elles. » Compact et résistant, ce drone à la signature visuelle et sonore très faible se déplace dans les airs sans se faire remarquer par d'éventuels intrus. Ce qui en fait un outil particulièrement adapté aux besoins des opérateurs de surveillance des sites sensibles.

Comme son nom l’indique, ce petit drone de 15 cm de hauteur est si discret qu’il se fond comme une ombre dans les airs. Elaboré par Drone Volt, une start-up tricolore experte en construction de drones et intelligence artificielle embarquée, il a été pensé pour servir la surveillance de sites sensibles, la reconnaissance ou encore la cartographie. Autant d'applications pour lesquelles la furtivité d’un dispositif de sécurité est cruciale. Un drone facile à transporter Sa particularité ? Du fait de ses dimensions très réduites, l’engin volant présente une très faible signature visuelle et sonore, à laquelle s'ajoute sa capacité de vitesse de déplacement allant jusqu’à 90 km/h. Ce qui le rend difficile à détecter. D’une portée de 5 km, ce drone a beau être de petite taille, il embarque de puissantes caméras infrarouges qui captent avec précision des images telles que des plaques d’immatriculation ou des visages, et ce de jour comme de nuit. Selon l’utilisation requise, deux systèmes de vidéosurveillance sont disponibles. A commencer par la double caméra stabilisée Colibri 2 de Nextvision à technologie optique et infrarouge (EO-IR), capable de zoomer 20 fois. Quant au mode Picture-in-Picture, il combine deux caméras Flir duo, l’une thermique (160 x 120) et l’autre couleur (2 mégapixels) que l'on peut utiliser simultanément ou à tour de rôle. Un renfort en fibre de carbone Le drone, dont les prises de commande ont démarré début février, se caractérise par sa robustesse qui lui permet de résister aux intempéries ainsi qu’à des vents allant jusqu’à 40 km/h. Il est, en effet, doté d'une structure rigide avec un châssis en nylon renforcé de fibres de carbone capables d’encaisser les chocs. Il bénéficie également d’une autonomie de 20 minutes avec une portée de transmission vidéo de 5 km. Côté cybersécurité, les flux de données sont protégés grâce à un algorithme d’encryptage AES-256. Enfin, les missions se programment à partir d’un écran de contrôle qui affiche également les données télémétriques. ALARME INCENDIE - EUROPOLY : un incendie met une trentaine de salariés au chômage technique2/6/2019

Les locaux de la société Europoly, situés dans la zone industrielle de Mornant (Rhône), ont été ravagés par un incendie. Une trentaine de salariés est au chômage technique depuis le mardi 29 janvier au matin. Le feu, qui s’est déclenché dans la soirée du lundi 28 janvier 2019, a détruit deux des trois bâtiments de l’entreprise.

L’année 2019 ne débute pas sous les meilleurs auspices pour la société Europoly. Dans la soirée du lundi 28 janvier, cette entreprise spécialisée dans la conception d’équipements industriels a vu deux de ses trois bâtiments – situés dans la zone industrielle de Mornant – partir en fumée. Enquête judiciaire en cours pour l’incendie d’Europoly L’incendie s’est déclenché entre 21h00 et 21h30. Il est notamment question d’un ravage sur 1 200 à 1 300 m². Le feu a ainsi détruit l’atelier de production de l’entreprise. Un deuxième bâtiment a été « très fortement endommagé ». Le troisième et dernier bâtiment a quant à lui pu être épargné grâce à l’intervention des sapeurs-pompiers. Le Progrès annonce de son côté que cet incendie aura mobilisé 27 engins et 70 hommes. France 3 Régions confie pour sa part que cette intervention aura duré « toute la nuit ». Plusieurs questions restent néanmoins en suspens au sujet de cette intervention. Par quel moyen les secours ont-ils été alertés du déclenchement de l’incendie ? Quel laps de temps s’est écoulé entre cet appel et l’arrivée des secours sur le lieu d’intervention ? Combien de temps a précisément duré cette intervention ? Quels ont été les dommages matériaux suite à cet incendie ? Quelles pistes sont privilégiées concernant le départ de l’incendie ? Aucun délai fixé pour une reprise L’atelier de production parti en fumée, c’est une trentaine de salariés qui se retrouve potentiellement sur le carreau depuis le 29 janvier au matin. Du moins temporairement. Un retour à l’emploi est d’ores et déjà dans les tuyaux. « Des mesures de chômage technique vont devoir être prises ». En attendant, « un appel aux entrepreneurs de la région va être très rapidement passé pour permettre à l’entreprise de redémarrer le plus rapidement possible », confiait la chaîne de télévision plus tôt cette semaine. Aucun délai concernant une reprise de travail n’est cependant fixé pour le moment. Le spécialiste des objets intelligents Tuya Smart a mis au point deux nouvelles solutions fondées sur la reconnaissance faciale, afin de sécuriser l'accès aux locaux résidentiels et tertiaires. A l’occasion du Consumer Electronic Show (CES) qui s'est tenu du 8 au 11 janvier à Las Vegas (Nevada, États-Unis), Tuya Smart a présenté sa plateforme de développement « AI + IoT » (Intelligence Artificielle et Internet des Objets) qui vise à convertir des produits ordinaires en appareils intelligents. Témoins, deux nouvelles solutions de contrôle d’accès : AI Video Doorbell et AI Pad. Fondés sur un système de reconnaissance faciale, ces deux systèmes, dont on attend la production pour mai prochain, sécurisent respectivement les habitations et les locaux professionnels.

Une liste biométrique de personnes autorisées Al Video Doorbell est un interphone intelligent capable d’identifier en temps réel les personnes autorisées à entrer dans un habitat ou dans le local professionnel. Membres de la famille, personnels auxiliaires de vie, colocataires, amis, invités, collaborateurs, personnels d'entretien mais aussi animaux de compagnie, sont au préalable enregistrés dans une « liste blanche ». Cette dernière répertoriant toutes les données biométriques de leurs visages via une caméra intelligente. Un système relié au smartphone de l’utilisateur La solution repose sur le principe de surveillance à distance. Grâce à un algorithme d’intelligence artificielle de détection de mouvements et de comparaison de visage, l'interphone peut différencier les personnes enregistrées d’un intrus et en informer le propriétaire sur son smartphone par l’envoi d’une vidéo d’une minute. Gérer les accès en entreprise L’Al Pad, quant à lui, est destiné à sécuriser les accès des immeubles de bureaux avec des fonctions de gestion des identités et de présence des employés. Si le principe reste le même que pour l’Al Video Doorbell, à savoir qu’il suffit d’enregistrer les données faciales des personnes autorisées, ce système s'avère plus complexe car il doit gérer davantage d’identifiants et d’accès. Un maillage dense de caméras et de capteurs Il se compose de plusieurs sous-systèmes de caméras et de capteurs intelligents pilotés par un « Brain center » à chaque endroit où il est nécessaire de contrôler l’accès. Le but étant, dans le cadre d’horaires préprogrammés, de permettre aux collaborateurs de circuler aisément, sans port de badge d’accès ou de clé, mais aussi de sécuriser leurs trajets : toute personne non autorisée étant immédiatement repérée et signalée. Possibilité d’ajouter d’autres modules intelligents Ce système est également capable d’orchestrer l’ensemble des fonctions d’un bâtiment intelligent : éclairage, détecteurs de fumée ou encore alarmes sonores. Autant de modules connectés pouvant participer au renforcement de la sécurité globale. L'acquisition très récente d'un terrain, va permettre la construction d'un tout nouveau centre de télésurveillance à l'horizon 2018.

Imaginé et réalisé en adéquation avec les normes APSAD P3, il sera en mesure de poursuivre et d'améliorer la qualité des prestations offertes depuis plus de 20 ans. Blindé, totalement autonome, alimenté par une fibre haut débit, ce bâtiment offrira aux opérateurs un confort de travail incomparable et l'outil technologique indispensable au parfait traitement des alarmes de nos clients. |

AuteurÉcrivez quelque chose à votre sujet. Pas besoin d'être fantaisiste, juste un aperçu. Archives

Juillet 2020

Catégories |

Flux RSS

Flux RSS